Una persona teclea en el ordenador / PEXELS

Cuatro técnicas que aplican los Hackers para comprometer tu seguridad

Para evitar que la seguridad informática se vea expuesta hay que ser estrictos con el protocolo

19 octubre, 2020 13:55Noticias relacionadas

Hoy en día, los datos tienen más importancia que nunca, siendo elementos de gran valor para los hackers o piratas informáticos, que buscan generar dinero a través del spam, fraude y la suplantación de identidad. Por esta razón, han desarrollado diversas técnicas para hacerse con datos de inicio de sesión, tarjetas bancarias y correos electrónicos.

En esta oportunidad, explicaremos las técnicas de hackeo más utilizadas que comprometen la seguridad de tus datos y los consejos a seguir para evadirlas. A continuación analizamos las técnicas de hackeo cibernético más utilizadas a las que se exponen los usuarios, comprometiendo la seguridad de su información.

ROBO DE COOKIES

Las cookies son pequeños archivos de texto con información recopilada a partir de la interacción de los usuarios con un sitio web, almacenando datos financieros o de inicio de sesión como usuarios y contraseñas. De acuerdo con un estudio sobre la seguridad de las cookies, estas pueden incluso llegar a servidores diferentes a través de un método conocido como scripting.

El robo de cookies puede implicar la falsificación de tu identidad en línea o la divulgación de tu información, por ello, las mejores acciones para evitarlo son:

● Evitar descargar extensiones en el navegador, ya que se pone en alto riesgo la seguridad de las cookies.

● Entrar únicamente a sitios webs públicos y privados con una conexión segura, que utilicen el protocolo HTTPS, el cual garantiza el cifrado de la conexión que establece un usuario con un sitio web.

● Utilizar una VPN (Red Privada Virtual) para cifrar toda la información que se intercambia con la web tanto en dispositivos móviles como en ordenadores.

● Eliminar regularmente la memoria caché del móvil y ordenador para minimizar la cantidad de cookies expuestas al robo.

REGISTRO DE TECLAS

A través de un software básico, los hackers pueden rastrear las acciones realizadas por un usuario en su teclado, o incluso los clics y movimientos de su ratón. De esta forma, pueden acceder a sus datos de inicio de sesión.

¿Cómo evitarlo?

Una alternativa es utilizar el teclado virtual del ordenador al momento de ingresar una contraseña, como lo hacen muchas entidades bancarias al momento de iniciar sesión. De esta manera, se codifica y cifra la entrada del texto a medida que el usuario hace clic en cada tecla.

SOFTWARE MALICIOSO

También conocido como Malware, se trata de un software que el usuario descarga e instala de forma involuntaria y no solo afecta a los ordenadores, sino también los dispositivos móviles. De acuerdo con una investigación sobre el impacto de los programas maliciosos en dispositivos Android, estos pueden infectarse a través de SMS/MMS, Bluetooth y por medio de Sitios Web que sufren alguna vulnerabilidad en su servidor.

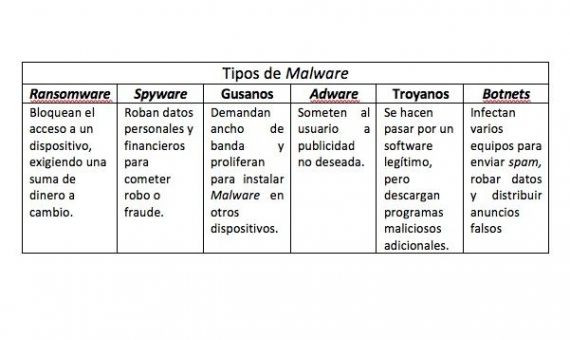

En la siguiente tabla, reseñamos el impacto de un software malicioso en sus diversas presentaciones:

Tipos de Malware

Para prevenir la entrada de algún Software Malicioso en un dispositivo, se recomienda:

● Ser precavido con la descarga de archivos adjuntos en el correo electrónico.

● Desactivar las ventanas emergentes del navegador y así evitar hacer clic por accidente.

● Descargar aplicaciones únicamente en tiendas autorizadas.

● Mantener un software anti-malware constantemente actualizado.

SUPLANTACIÓN DE IDENTIDAD

También conocido como pishing, es la práctica de inducir a un usuario a divulgar información personal o financiera a través de mensajes de correo electrónico fraudulentos. Detectar estos correos no es fácil, ya que suelen utilizar información sensible y con carácter de urgencia, como puede ser:

● Invitación a descargar un programa imperdible.

● Avisos de recuperación de una cuenta como Paypal, Netflix, Amazon Prime, etc.

● Citación judicial por alguna factura “no pagada”.

● Alerta de seguridad sobre una navegación reciente.

Su modo de operación consiste en que, al hacer clic en este tipo de señuelos, se abre un formulario donde te invitan a introducir tus datos para “recuperar tu cuenta” o “solucionar el problema” y es allí cuando recopilan tus credenciales. En el caso de una descarga directa, insertan un programa malicioso en tu sistema.

Lo primero que hay que hacer al ver este tipo de mensajes es revisar el remitente, ya que suelen ser direcciones de correo electrónico que no tienen nada que ver con la empresa que mencionan. Si el mensaje despierta dudas, lo mejor es llamar directamente a la compañía en cuestión.

--

Elaborado en colaboración con PR Consultancy